Данная статья является ознакомительной для понимания общих принципов построения защищеной корпоративной сети и будет интересна руководителям или сотрудникам перед кем стоит задача организовать такой доступ. Мы расскажем о настройке подключения удаленных сотрудников к корпоративной сети организации (client-to-site) используя оборудование фирмы микротик.

Наша ит-компания занимается построением корпоративных сетей для бизнеса. Основная потребность это организовать удаленный доступ сотрудникам к сервисам компании или объединить несколько офисов в единую сеть. Под сервисами мы понимаем: доступ к программам учета организации, ип-телефонию, доступ к общим файлам и т.д.

Варианты vpn сервера на микротике

Существует несколько реализации vpn на оборудовании микротик. Важно понимать какая задача стоит перед вами: объединить два и более офиса в одну сеть или организовать удаленный доступ сотрудникам организации и какие требования есть по безопасности к вашей сети.

Существуют два принципиально разных решения для организации соединений между двумя микротиками и внешними абонентами:

1. Создание туннеля типа site-to-site (сервер-сервер) с помощью протокола EOIP Tunnel. Это самый простой и быстрый способ объединить два офиса организации между собой. Если не использовать шифрование в таком соединение, то получится самый быстрый канал по передачи данных между двумя офисами. Для организации такого канала обмена необходимо чтобы провайдер выделил два "белых" ip-адреса.

2. VPN-соединение типа cliet-to-site (клиент-сервер), типа PPTP, L2TP, SSTP, OpenVPN. Такие соединения используются как для объединения офисов, так и для подключения удаленных сотрудников. Необходим только один белый ip-адрес на стороне сервера.

Существует несколько реализации vpn на оборудовании микротик. Важно понимать какая задача стоит перед вами: объединить два и более офиса в одну сеть или организовать удаленный доступ сотрудникам организации и какие требования есть по безопасности к вашей сети.

Отмечу два принципиально разных решения для организации соединений между двумя микротиками и внешними абонентами:

1. Создание туннеля типа site-to-site с помощью протокола EOIP Tunnel. Это самый простой и быстрый способ объединить два офиса организации между собой. Если не использовать шифрование в таком соединение, то получится самый быстрый канал по передачи данных между двумя офисами. Для организации такого канала обмена необходимо чтобы провайдер выделил два "белых" ip-адреса.

2. VPN соединения типа cliet-to-site (клиент-сервер), типа PPTP, L2TP, SSTP, OpenVPN. Такие соединения используются как для объединения офисов, так и для подключения удаленных сотрудников. Необходим только один белый ip-адрес на стороне сервера.

Если откинуть техническую часть и множество сетевых протоколов которые существуют для реализации виртуальной частной сети - мы получим, что лучше всего использовать на микротике vpn на базе l2tp + ipsec протоколов. Основные причины изложу по пунктам:

- простота и удобство настройки;

- надежное шифрование между абонентами;

- l2tp-протокол поддерживается всеми современными устройствами и системами. Нет необходимости ставить дополнительное программное обеспечение;

- возможность реализовать соединение как по паролю, так и по сертификату записанному на usb-ключ;

- подходит как для объединения офисов, так и для удаленных сотрудников - site-to-site или client-to-site подключения.

Как настроить VPN на оборудовании Микротик

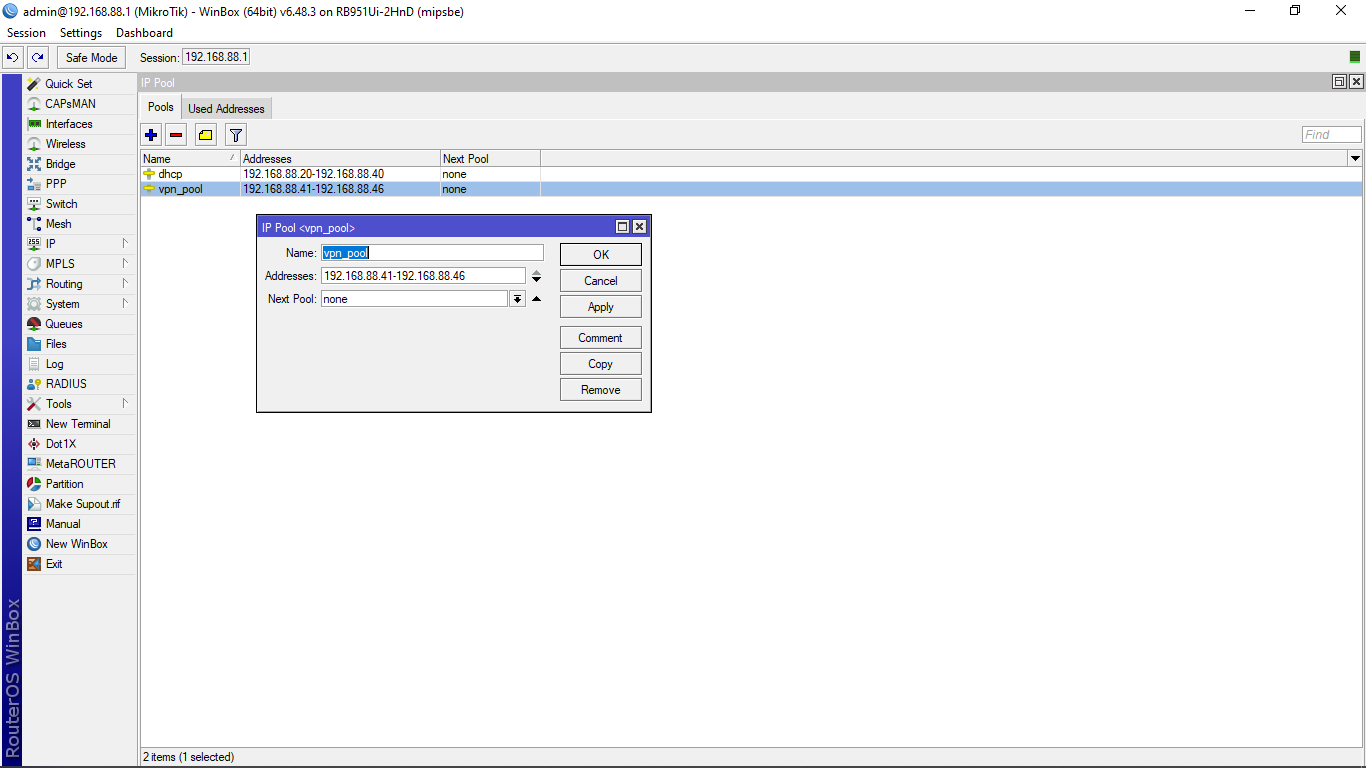

1. Переходим в раздел IP -> Pool и добавляем пул ip-адресов для vpn туннеля.

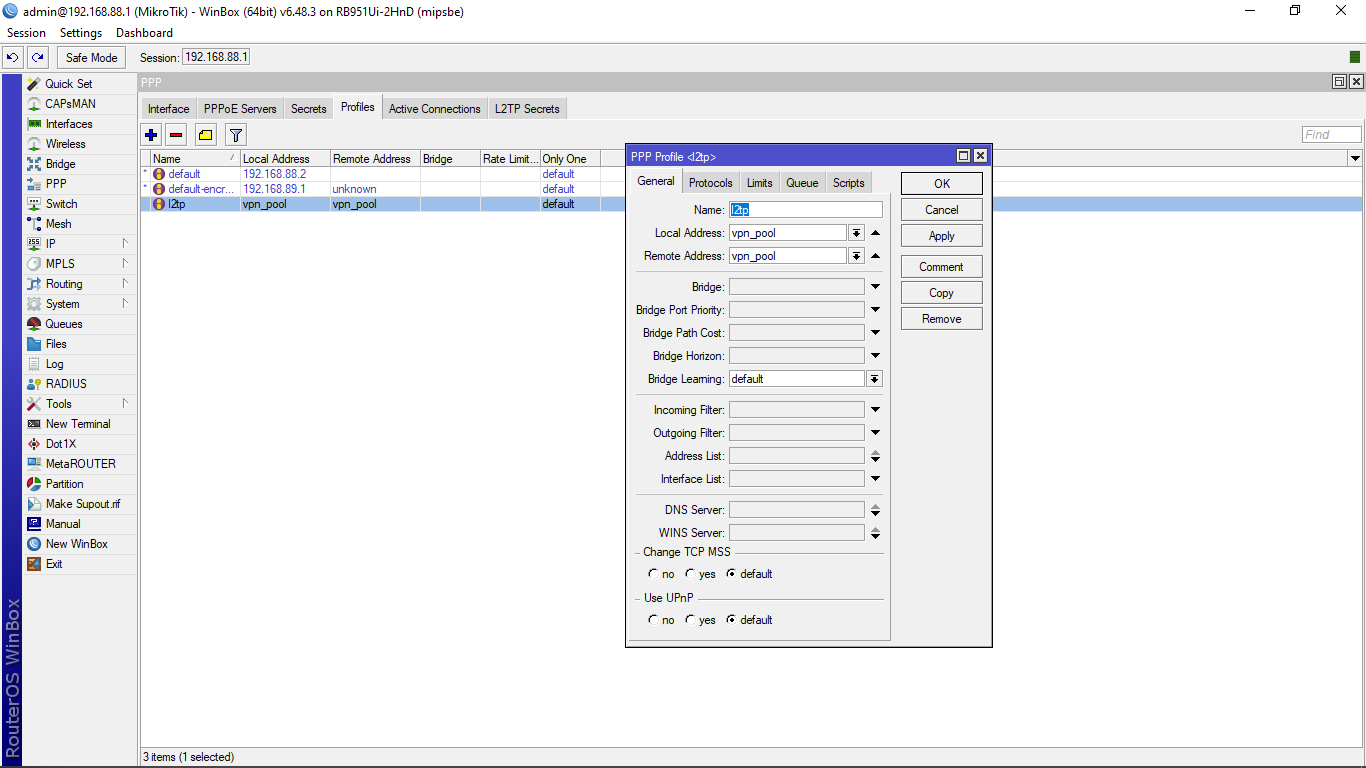

2. Создаем профиль для туннеля в PPP -> Profiles. При подключении к VPN клиенты будут получать те же ip-адреса, что и клиенты внутри локальной сети. На остальных вкладках настройки по умолчанию.

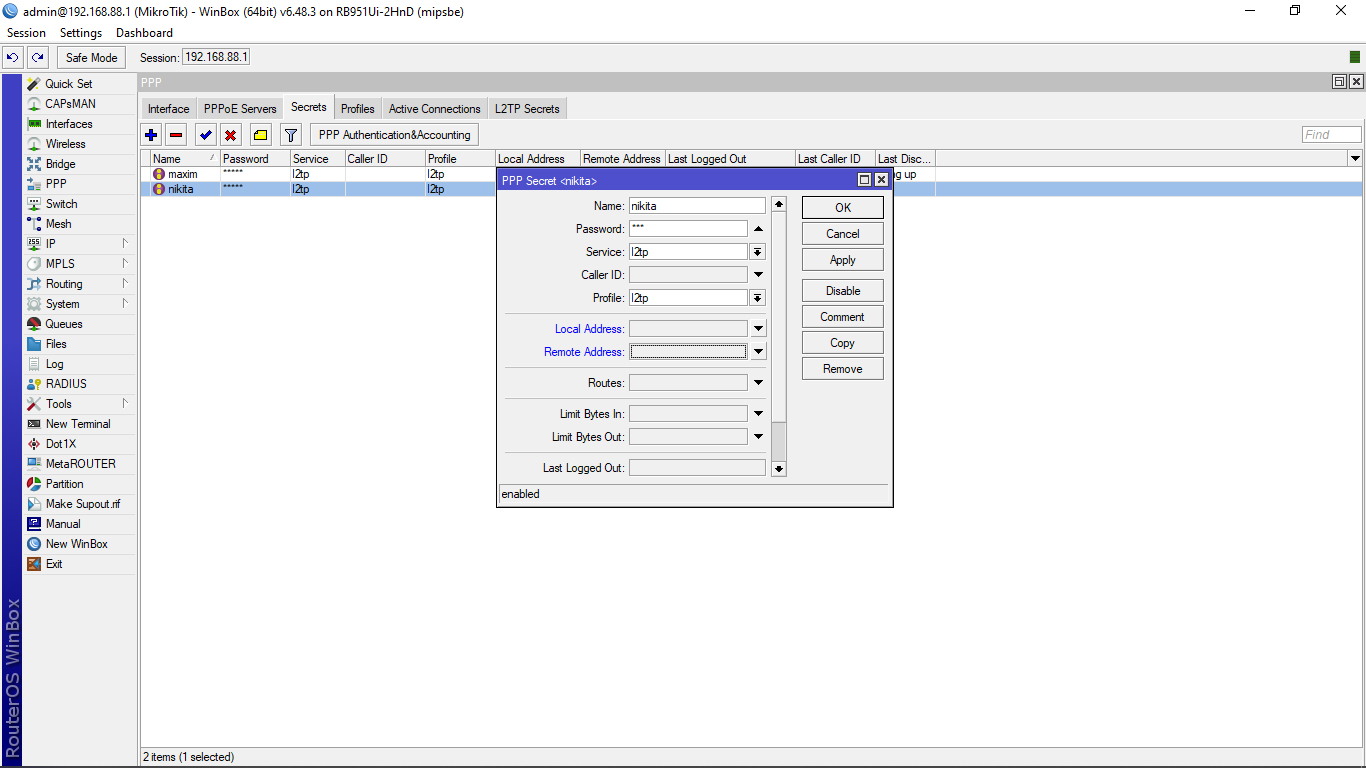

3. Далее создаем пользователей для подключения к сети, для этого переходим в PPP -> Secrets.

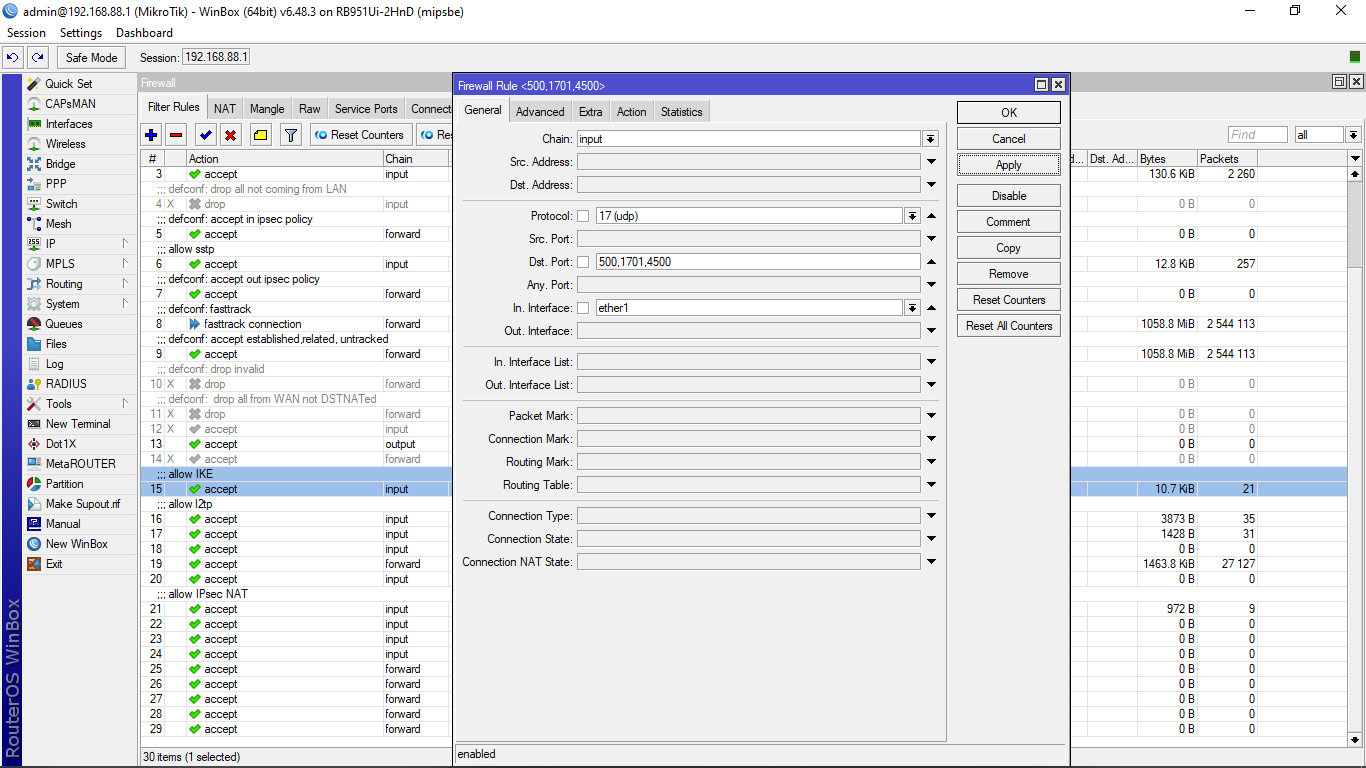

4. Переходим в IP -> Firewall -> Filter Rules, чтобы разрешить подключение к нашему VPN серверу. Создадим разрешающее правило в цепочке input для следующих портов: 500, 1701, 4500 и укажем интерфейс, через который будет проходить соединение.

5. Теперь необходимо запустить l2tp-сервер, для этого переходим в PPP и нажимаем кнопку L2TP Server. Выставляем настройки как указано на слайде 4. Мы используем mschap2 - протокол проверки подлинности соединений между сервером и клиентом без передачи пароля последнего. Здесь мы укажем, что используем IPSEC-протокол (набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP.) и ключ шифрования (пароль).

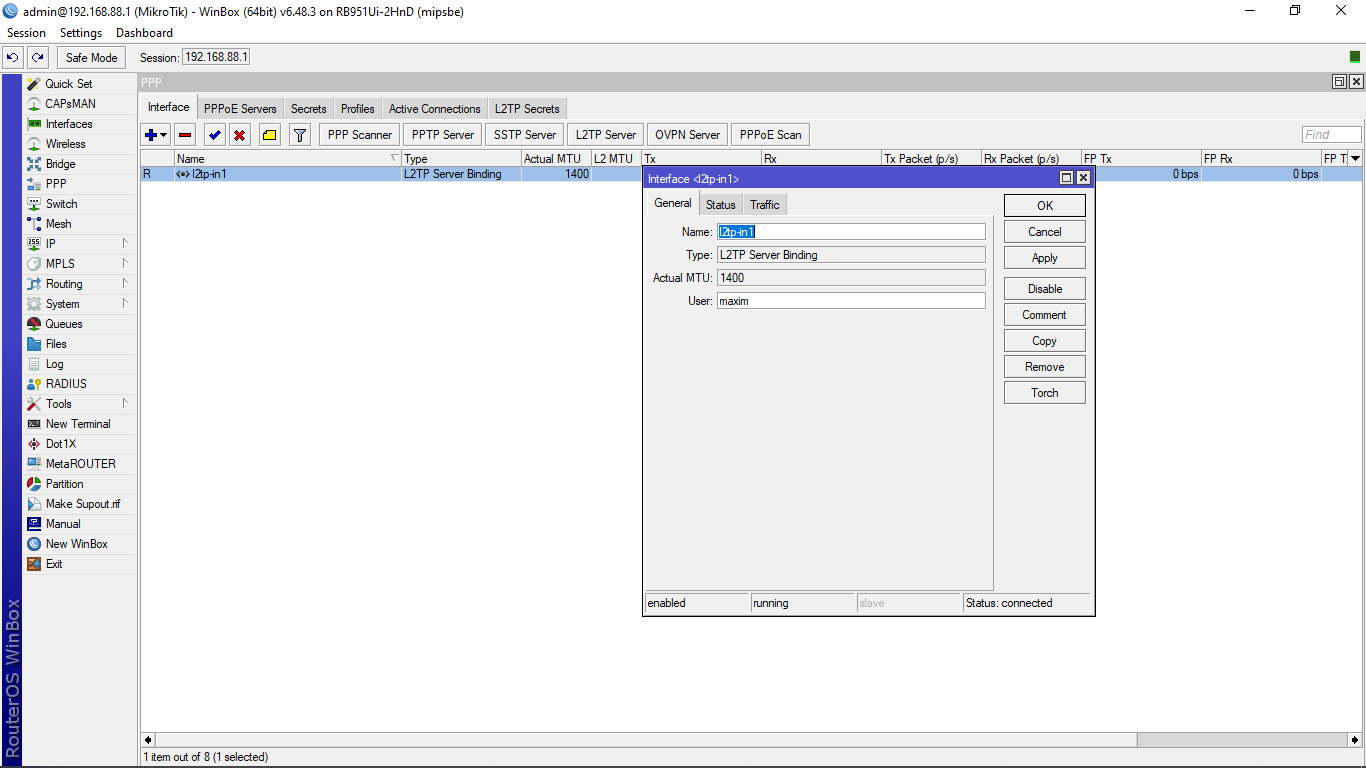

6. Теперь, когда VPN сервер настроен и запущен - создадим для него постоянный интерфейс, чтобы на его основе создавать статические маршруты. Идем в Interfaces и создаем L2tp Server Binding и указываем логин одного из наших пользователей. Идем в IP -> Routes и добавляем маршрут, с помощью которого абоненты локальной сети сервера смогут подключаться к абонентам локальной сети за удаленным роутером через vpn.

На этом настройка vpn на базе l2tp + ipsec закончена. Можно переходить к настройкам подключения у клиента (удаленного пользователя).

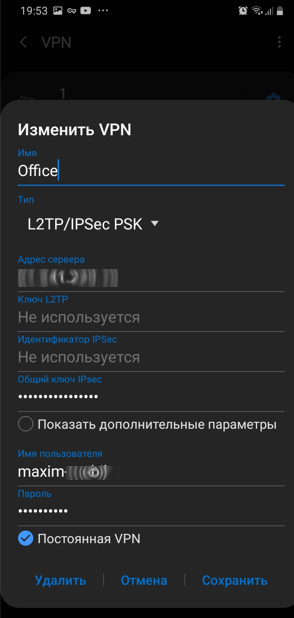

Настройка VPN-соединения на андроиде

Задача: обеспечить постоянное VPN-соединение на смартфоне для подключения к ip-телефонии. Подробнее информация представлена на слайде ниже.

Если у вас остались вопросы по реализации удаленого доступа к вашему офису -звоните и мы ответим на Ваши вопросы.